Safeguard for Privileged Passwords

Automatize, proteja e simplifique a concessão de credenciais privilegiadas. O Safeguard for Privileged Passwords elimina as dúvidas sobre o acesso seguro, e sua curta curva de aprendizado para administradores acelera a adoção. O resultado é uma empresa segura e um novo nível de liberdade e funcionalidade para usuários privilegiados.

Principais benefícios

Maximize a produtividade do administrador

Atenda facilmente aos regulamentos de conformidade

Reduza os riscos com acesso privilegiado controlado

Alta disponibilidade de todos os seus recursos privilegiados

Recursos

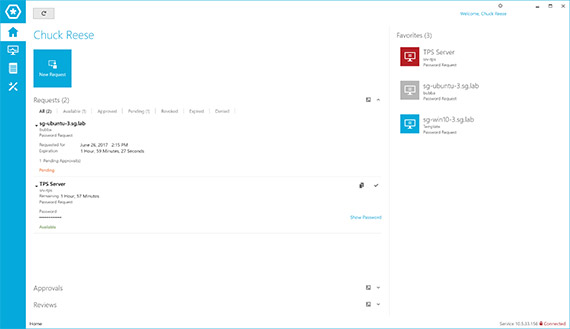

Centro de atividades

Crie suas próprias consultas para visualizar todas as atividades. Crie relatórios de auditoria com facilidade

Mecanismo de fluxo de trabalho

Crie seus próprios fluxos de trabalho com restrições de tempo, vários aprovadores, acesso de emergência e muitos outros

Aprovação em qualquer lugar

Aproveite a plataforma de nuvem da One Identity para aprovar/negar quaisquer solicitações de acesso

Descoberta

Encontre automaticamente contas privilegiadas em sua rede; dá suporte a descoberta de rede, diretório e host

Cofres pessoais

Gere e armazene senhas seguras para todos os funcionários, até mesmo para contas não federadas

Eficiências modernas

Projetado para operação distribuída com balanceamento de carga e taxa de transferência acelerada

Controle de acesso privilegiado

Unifique a governança para que os usuários possam solicitar, provisionar e confirmar acesso de usuário e acesso privilegiado.

Enterprise Password Vault

Projetado para fornecer uma solução segura e eficiente de gerenciamento de senhas da força de trabalho para todos os funcionários, não apenas para administradores privilegiados.

Recursos

Safeguard for Privileged Passwords

Manage and protect privileged credentials with password vaulting

One Identity Safeguard

Controlling and Managing Privileged Access

Effectively managing privileged accounts is critical to security and compliance efforts. Read this paper to learn the risk asso...

KuppingerCole Executive Review of One Identity Safeguard

KuppingerCole provides and overview of Privileged Management and then a review of One Identity Safeguard

Privileged Access Management Solutions

On-demand Webinar: The Future of Privileged Management Understanding the Bigger Picture

On-demand webinar will show how the realm of privileged account management (PAM) is expanding horizontally and vertically and h...

Gerenciamento de usuários Zero Trust e Smartfactor com One Login

Usando One Login com SmartFactor, podemos melhorar significativamente a segurança da autenticação e reduzir a possibilidade de ...