Privilege Manager for Unix

Unix- und Linux-Berechtigungsverwaltung mit zentralisierter Kontrolle und Berichterstellung für den Root-Zugriff

Privilege Manager for Unix schützt vor Missbrauch oder Fehlgebrauch des Root-Zugriffs. Sie müssen sich nicht mehr darum sorgen, dass privilegierte Benutzer wichtige Dateien löschen, Dateiberechtigungen oder Datenbanken ändern, Laufwerke neu formatieren oder Unix-und Linux-Systeme auf subtilere Weise beschädigen.

02:35

02:35

Erfahren Sie, wie die One Identity Lösungen die Verwaltung privilegierter Konten vereinfachen und wie Sie damit privilegierte Zugriffsrechte zuweisen, ohne Ihr gesamtes Unternehmen Risiken auszusetzen.

Wichtige Vorteile

Verbesserte Sicherheit

Kontrolle des Root-Zugriffs und Erzwingung des Least-Privilege-Prinzips mit detaillierten Richtlinien

Vereinfachung der Compliance

Zentralisierte Verwaltung und Berichterstellung für Compliance und Transparenz

Bessere Zurechenbarkeit

Erfassung von Benutzeraktivitäten mit automatisierter, sicherer Protokollierung von Tastatureingaben

Funktionen und Merkmale

Unix-Delegierung

Ermöglichen Sie die Unix- und Linux-Berechtigungsverwaltung durch detaillierte, richtlinienbasierte Delegierung von Unix-/Linux-Root-Konto-Berechtigungen.

Keystroke-Logging

Erfassen Sie die Tastatureingaben und Terminalausgaben von Benutzern in jeder Sitzung mit Privilege Manager for Unix.

Protokollierung von Ereignissen

Erfassen Sie Details zu allen Anforderungen zur Ausführung privilegierter Befehle, einschließlich Angaben dazu, von wem die Anforderung ausgegangen ist, wann und wo sie ausgegeben wurde und ob sie akzeptiert wurde.

Verschlüsselung

Schützen Sie sich vor Netzwerk-Snooping und -Spoofing, indem Sie sämtliche Kommunikation unter Privilege Manager for Unix Programmen und zwischen dem Benutzer und der Anwendung verschlüsseln.

Transparenter Betrieb

Verwenden Sie Privilege Manager Shells zum Prüfen und Kontrollieren der Anmeldesitzung eines Benutzer auf eine für den Benutzer transparente Weise, ganz gleich, wie er sich angemeldet hat.

Funktionen

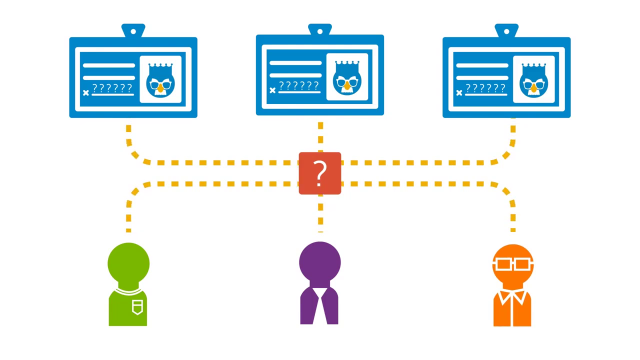

Rollenbasierte Delegierung für Root- und Administratorkonten

Das Produkt unterstützt die Unix- und Linux-Berechtigungsverwaltung mit Funktionen zur Delegierung von Verwaltungsberechtigungen für Root-Konten basierend auf individuellen Rollen und Rechten, ohne dass die Anmeldedaten des Root-Kontos offengelegt werden. Zudem können Sie mit Privilege Manager for Unix ganz einfach Anwendungen von Drittanbietern wie Oracle und SAP verwalten.

Umfassende Richtlinienerstellung und -tests

Mit Privilege Manager for Unix können Sie Richtlinien Dritter importieren und neue Richtlinien auf Grundlage von Benutzern, Gruppen, Befehlen, Hosts, Uhrzeiten und Wochentagen erstellen. Darüber hinaus können Sie die Auswirkungen dieser Richtlinien testen, bevor sie in einer Produktionsumgebung eingeführt werden.

Sichere und zentrale Verwaltung

Konfiguration und Verwaltung erfolgen über eine grafische Benutzeroberfläche und/oder eine Befehlszeile. Die vollständig fehlertolerante Architektur bietet Optionen für Failover und Lastausgleich. Zudem verschlüsselt Privilege Manager for Unix den Netzwerkdatenverkehr und unterstützt die Integration mit Pluggable Authentication Modules für zusätzliche Sicherheit.

Unlöschbarer Überwachungspfad

Als Teil des umfassenden Unix-/Linux-Berechtigungsverwaltungsprogramms können Sie nachverfolgen, wer auf welche Systeme zugegriffen hat, welche Befehle ausgeführt wurden, welche Änderungsversuche es bei wichtigen Dateien und Daten gegeben hat und ob diese Änderungen erfolgreich waren.

Verschlüsselung, Authentifizierung und Programmkontrollen

Zur Steigerung der Sicherheit verschlüsselt Privilege Manager for Unix den Netzwerkdatenverkehr. Gleichzeitig wird verhindert, dass nicht autorisierte oder schädliche Programme auf Ihren Unix-Systemen gespeichert oder ausgeführt werden.

Zentrale Verwaltung von heterogenen Netzwerken

Sie profitieren von einer zentralen Verwaltungsschnittstelle und umfassenden Funktionen für Ihre Umgebung mit mehreren Plattformen/Betriebssystemen, einschließlich IBM AIX, HP-UX, Sun, SuSE Linux, RedHat Linux und mehr.

Technische Daten

Detaillierte Informationen zu Systemanforderungen und unterstützten Plattformen entnehmen Sie bitte den aktuellen Versionshinweisen.

Ressourcen

Sichere Verwaltung Ihrer UNIX-Umgebung

UNIX-Systeme stellen Sie bei der Identitäts- und Zugriffsverwaltung (IAM, Identity and Access Management) vor ganz eigene Herau...

Die zwölf wichtigsten Fragen, die Sie sich bei der Wahl einer AD BridgeLösung stellen sollten

Die meisten Unternehmen verfügen heute über heterogene IT-Umgebungen, in denen Microsoft Active Directory (AD) den Windows-Zugr...

Learn how to enable privileged management with One Identity solutions

This video will show you how to centrally manage privileged accounts, using the policy-based workflows provided by One Identity...

Securely Managing Your Unix Environment

With today’s stringent compliance environment, sophisticated and varied threats, and the demand of interoperability with the fu...

The 12 Critical Questions You Need to Ask When Choosing an AD Bridge Solution

AD bridge solutions address this problem by enabling Unix, Linux, and Mac OS X systems to participate as “full citizens” in Act...

Cyber Resilience in Zeiten des Identitätswildwuchses

So kann Ihnen eine vereinheitlichte Identitätssicherheit dabei helfen, kritische Sicherheitslücken zu schließen und Zero-Trust-...

Wie Sie durch IAM ein besseres Geschäft mit Cyberversicherungen machen können – auf den Reifegra...

Entwicklung eines umfassenden Cybersicherheitsprogramms, das MFA, PAM, AD-Management und IGA umfasst.

Schutz von CI/CD-Pipelines vor Hackern und die Bedeutung von Privileged Access Management

Dieser proaktive Ansatz schützt das Unternehmen nicht nur vor möglichen Strafen, sondern erhöht auch die allgemeine Sicherheit ...