Defender

Zwei-Faktor-Authentifizierung für Unternehmen leicht gemacht

Unsere speziell auf Unternehmen ausgerichtete Zwei-Faktor-Authentifizierungslösung Defender erhöht die Sicherheit durch obligatorische Zwei-Faktor-Authentifizierung für den Zugriff auf Ihre Netzwerkressourcen. Defender verwendet Ihren aktuellen Identitätsspeicher innerhalb von Microsoft Active Directory (AD), um Zwei-Faktor-Authentifizierung zu ermöglichen. Das System nutzt die in AD integrierte Skalierbarkeit und Sicherheit, um den Zeit- und Kostenaufwand zu eliminieren, der bei der Einrichtung und Wartung proprietärer Datenbanken entsteht. Die webbasierten Funktionen für Administration, Selbstregistrierung von Benutzern und ZeroIMPACT-Migrationen erleichtern die Implementierung für Administratoren und Benutzer. Außerdem nutzt Defender die gesamte Akkulaufzeit von Hardware-Tokens und bietet Software-Tokens ohne Ablaufdatum.

06:02

06:02

Funktionen und Merkmale

Schwerpunkt: Active Directory

Token-Selbstregistrierung

Helpdesk-Troubleshooter

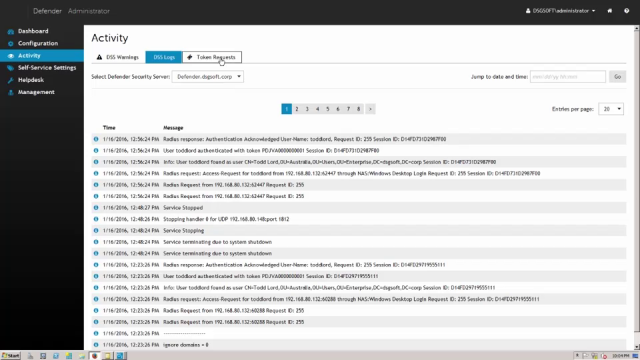

Webbasierte Administration

Token-Flexibilität

ZeroIMPACT-Migration

Universelle Soft-Token-Lizenz

Pluggable Authentication Module (PAM)

Verschlüsselung

Technische Daten

- Prozessor

- 2 GHz oder schneller, x86- oder x64-Architektur

- Arbeitsspeicher (RAM)

- 2 GB oder mehr

- Festplattenspeicher

- 40 GB oder mehr

- Betriebssystem

Ihr Computer muss eins der folgenden Betriebssysteme (mit oder ohne Service Pack) ausführen:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008 (32- und 64-Bit-Version)

- Prozessor

- 1,4 GHz oder schneller, x86- oder x64-Architektur

- Arbeitsspeicher (RAM)

- 512 MB oder mehr

- Festplattenspeicher

- 2 GB oder mehr

- Betriebssystem

Ihr Computer muss eins der folgenden Betriebssysteme (mit oder ohne Service Pack) ausführen:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008 (32- und 64-Bit-Version)

- Windows 10 (32- und 64-Bit-Version)

- Windows 8.1 (32- und 64-Bit-Version)

- Windows 8 (32- und 64-Bit-Version)

- Windows 7 (32- und 64-Bit-Version)

- Zusätzliche Software

- "Active Directory Users and Computers (ADUC)"-Tool

- Microsoft Visual C++ 2013 Redistributable Package (wird gemeinsam mit der Defender Administrationskonsole automatisch installiert)

- Microsoft .NET Framework 4.7.2 (wird zusammen mit der Defender One_Identity_Web_OI Defender Page automatisch installiert)

- Prozessor

- 2 GHz oder schneller, x86- oder x64-Architektur

- Arbeitsspeicher (RAM)

- 2 GB oder mehr

- Festplattenspeicher

- 40 GB oder mehr

- Betriebssystem

Ihr Computer muss eins der folgenden Betriebssysteme (mit oder ohne Service Pack) ausführen:

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008 (32- und 64-Bit-Version)

- Zusätzliche Software

- Microsoft Internet Information Services (IIS) 10.0, 8.5, 8.0, 7.5 oder 7.0 mit Forms Authentication und ASP .NET Rollendiensten aktiviert (wird durch Einrichtung automatisch konfiguriert)

- Microsoft .NET Framework 4.7.2 (wird zusammen mit dem Defender Management Portal automatisch installiert)

- Um auf das Defender Verwaltungsportal zuzugreifen, können Sie einen der folgenden Webbrowser verwenden:

- Google Chrome 15 oder höher

- Firefox 8 oder höher

- Internet Explorer 9 oder höher (Internet Explorer im Kompatibilitätsmodus wird nicht unterstützt)

- Opera 11.1 oder höher

- Safari 5.1 oder höher

Laden Sie die kostenlose Testversion herunter, um eine vollständige Liste der Systemanforderungen einzusehen.