Safeguard for Privileged Passwords

Automatice, asegure y simplifique la concesión de credenciales con privilegios. Safeguard for Privileged Passwords elimina las preocupaciones sobre el acceso seguro, y su corta curva de aprendizaje de administración acelera la adopción. El resultado es una empresa asegurada y un nuevo nivel de libertad y funcionalidad para usuarios con privilegios.

Beneficios clave

Maximice la productividad de los administradores

Cumpla fácilmente con las normas de cumplimiento

Mitigue el riesgo con acceso con privilegios controlado

Alta disponibilidad de todos sus recursos con privilegios

Características

Centro de actividades

Elabore sus propias consultas para ver todas las actividades. Cree informes de auditoría con facilidad

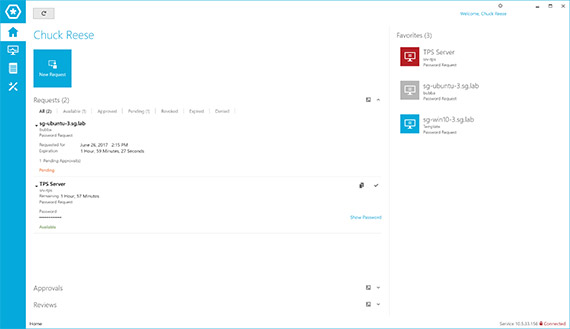

Motor de flujo de trabajo

Cres sus propios flujos de trabajo con restricciones de tiempo, múltiples aprobadores, acceso de emergencia y más

Aprobación en cualquier parte

Aproveche la plataforma de One Identity en la nube para aprobar/denegar cualquier solicitud de acceso

Detección

Encuentre automáticamente las cuentas con privilegios en su red; soporta el descubrimiento de host, directorio y red

Bóvedas personales

Genere y almacene contraseñas seguras para todos los empleados, incluso para cuentas no federadas

Eficiencias modernas

Diseño para la operación distribuida con equilibrio de cargas y rendimiento acelerado

Gobernanza de accesos con privilegios

Unifique la gobernanza de modo que los usuarios puedan solicitar, aprovisionar y confirmar para obtener acceso con privilegios y de usuario.

Enterprise Password Vault

Diseñado para proporcionar una solución de gestión de contraseñas segura y eficaz para todos los empleados, no solo para los administradores con privilegios.

Recursos

Safeguard for Privileged Passwords

Manage and protect privileged credentials with password vaulting

One Identity Safeguard ES

Controlling and Managing Privileged Access

Effectively managing privileged accounts is critical to security and compliance efforts. Read this paper to learn the risk asso...

KuppingerCole Executive Review of One Identity Safeguard

KuppingerCole provides and overview of Privileged Management and then a review of One Identity Safeguard

Privileged Access Management Solutions

On-demand Webinar: The Future of Privileged Management Understanding the Bigger Picture

On-demand webinar will show how the realm of privileged account management (PAM) is expanding horizontally and vertically and h...

One Identity Safeguard

Obtener una mejor oferta de ciberseguro mediante IAM: importancia del grado de madurez

Cómo crear un programa integral de ciberseguridad que incluya MFA, PAM, gestión de AD e IGA